در دنیای امروز که اتصال و ارتباط دیجیتال به شریان حیاتی کسبوکارها، سازمانها و حتی زندگی شخصی تبدیل شده است، مدیریت مؤثر شبکههای کامپیوتری به یک هنر و علم پیچیده تبدیل شده است. در این مطلب از سری مطالب آموزشی وبلاگ پارس وی دی اس در حوزه هاستینگ و شبکه به کاربرد سابنت (Subnet) یا زیر شبکه در دنیای واقعی میپردازیم.

تصور کنید یک سازمان بزرگ با هزاران دستگاه متصل — از سرورها و کامپیوترهای رومیزی گرفته تا دوربینهای امنیتی، تلفنهای تحت شبکه و دستگاههای IoT.

اگر همه این دستگاهها در یک شبکه تخت و یکپارچه قرار گیرند، چه اتفاقی میافتد؟ ترافیک دادهها به طور غیرقابل کنترلی افزایش مییابد، امنیت به خطر میافتد، عیبیابی مشکلات به کابوسی تبدیل میشود و عملکرد کلی شبکه متزلزل میگردد. اینجاست که مفهوم سابنت (Subnet) یا زیرشبکه به عنوان یک راهحل معماری هوشمندانه مطرح میشود.

سابنتینگ هنر تقسیم یک شبکه بزرگ به بخشهای کوچکتر، منطقی و قابل مدیریت است؛ فرآیندی که نه تنها ضروری، بلکه حیاتی برای هر شبکه مدرن و مقیاسپذیر محسوب میشود.

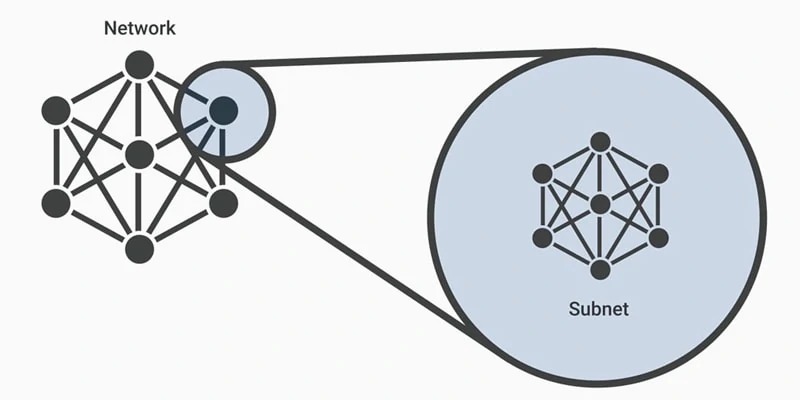

سابنت چیست؟

در سادهترین تعریف، سابنت (Subnet) یک بخش منطقی و مجزا از یک شبکه IP بزرگتر است. این تقسیمبندی بر اساس آدرسهای IP انجام میشود و هدف اصلی آن، ایجاد ساختاری سلسلهمراتبی و سازمانیافته در شبکه است. به بیان دیگر، سابنتینگ به ما اجازه میدهد تا یک محدوده وسیع از آدرسها (مثلاً کلاس C با ۲۵۴ آدرس قابل استفاده) را به چندین زیرمجموعه کوچکتر تقسیم کنیم که هر کدام میتوانند به صورت نیمهمستقل عمل کنند.

برای درک این مفهوم، یک شهر بزرگ را در نظر بگیرید. کل شهر نماینده شبکه اصلی (Main Network) است. اداره کردن تمام امور شهر از یک مرکز واحد نه تنها ناکارآمد، بلکه غیرممکن است. بنابراین شهر به مناطق (منطقه ۱، منطقه ۲، …) تقسیم میشود. هر منطقه دارای شهرداری محلی، اداره پلیس و خدمات خاص خود است.

ترافیک درون هر منطقه عمدتاً محلی است و فقط در صورت نیاز به سایر مناطق یا مرکز شهر حرکت میکند. این مناطق شهری، دقیقاً نقش سابنتها را در شبکه ایفا میکنند. آنها ترافیک را محلیسازی میکنند، مدیریت را غیرمتمرکز میسازند و امنیت را افزایش میدهند.

نحوه عملکرد ساب نت

برای درک عمیقتر نحوه عملکرد سابنت، باید با دو مفهوم بنیادی آشنا شویم: آدرس IP و سابنت ماسک (Subnet Mask).

- آدرس IP: شناسه دیجیتال هر دستگاه

آدرس پروتکل اینترنت (Internet Protocol Address) یک شناسه عددی منحصربهفرد است که به هر دستگاه متصل به یک شبکه مبتنی بر IP اختصاص مییابد. این آدرس نقش “نشانی پستی” دیجیتال را بازی میکند و مبداء و مقصد هر بسته داده را در شبکه مشخص میسازد. دو نسخه اصلی IP وجود دارند:

IPv4: نسخه رایج فعلی که به صورت چهار عدد دهدهی بین ۰ تا ۲۵۵ نوشته میشود (مثال: ۱۹۲.۱۶۸.۱.۱۰). این ساختار ۳۲-بیتی محدودیت جدی در تعداد آدرسهای موجود دارد.

IPv6: نسخه جدید با فضای آدرسدهی تقریباً نامحدود (۱۲۸ بیت) که برای پاسخگویی به نیاز دنیای متصل آینده طراحی شده است (مثال: ۲۰۰۱:۰db8:۸۵a۳:۰۰۰۰:۰۰۰۰:۸a۲e:۰۳۷۰:۷۳۳۴).

هر آدرس IPv4 از دو بخش منطقی تشکیل شده است:

۱. شناسه شبکه (Network ID): این بخش مشخص میکند که دستگاه به کدام شبکه تعلق دارد. تمام دستگاههای داخل یک شبکه، Network ID یکسانی دارند.

۲. شناسه میزبان (Host ID): این بخش مشخص میکند کدام دستگاه خاص در آن شبکه است. این مقدار برای هر دستگاه در یک شبکه منحصربهفرد است.

- سابنت ماسک: مرزبند منطقی

سؤال کلیدی اینجاست: چگونه کامپیوترها و روترها تشخیص میدهند کدام بخش از یک آدرس IP مربوط به Network ID و کدام بخش مربوط به Host ID است؟ پاسخ در سابنت ماسک (Subnet Mask) نهفته است.

سابنت ماسک نیز مانند آدرس IP، یک عدد ۳۲-بیتی است (در IPv4) که بر روی آدرس IP “اعمال” میشود تا مرز بین Network ID و Host ID را مشخص کند. سابنت ماسک از تعدادی بیت متوالی ۱ (برای بخش شبکه) و سپس تعدادی بیت متوالی ۰ (برای بخش میزبان) تشکیل شده است.

نمونه عملی:

فرض کنید آدرس ۱۹۲.۱۶۸.۱.۱۰ با سابنت ماسک پیشفرض کلاس C یعنی ۲۵۵.۲۵۵.۲۵۵.۰ داریم.

۲۵۵.۲۵۵.۲۵۵.۰ در مبنای باینری میشود: ۱۱۱۱۱۱۱۱.۱۱۱۱۱۱۱۱.۱۱۱۱۱۱۱۱.۰۰۰۰۰۰۰۰

این ماسک نشان میدهد که ۲۴ بیت اول آدرس IP متعلق به Network ID و ۸ بیت آخر متعلق به Host ID است.

بنابراین، Network ID این آدرس ۱۹۲.۱۶۸.۱ است و Host ID آن ۱۰ میباشد. تمام دستگاههایی که آدرسشان با ۱۹۲.۱۶۸.۱. شروع میشود، در یک شبکه قرار دارند.

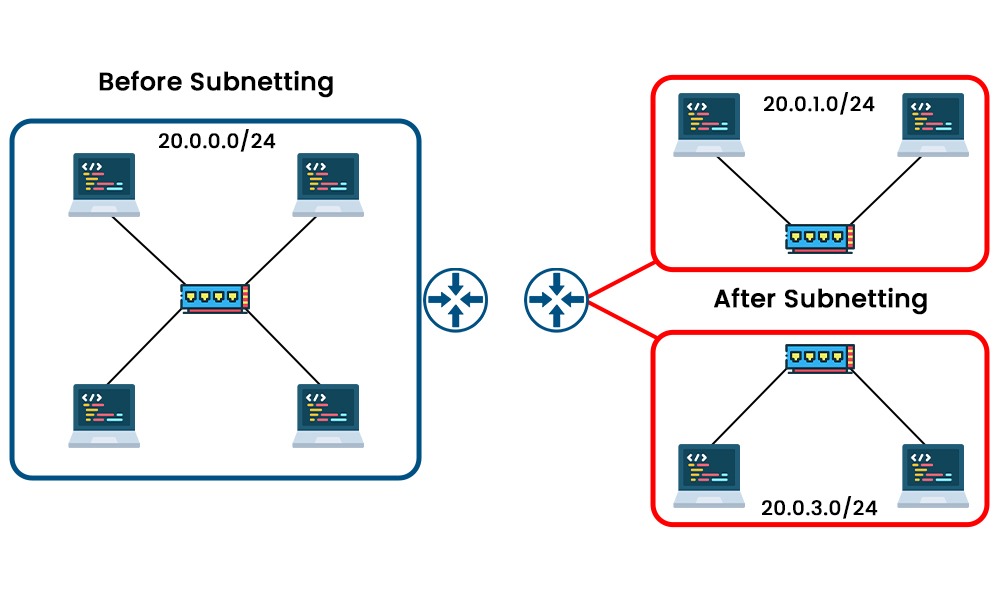

سابنتینگ چگونه کار میکند؟

سابنتینگ عملی فراتر از استفاده از ماسکهای پیشفرض است. در این فرآیند، ما از بیتهای بخش میزبان (Host ID) قرض میگیریم و آنها را به بخش شبکه (Network ID) اضافه میکنیم. این کار باعث ایجاد شبکههای کوچکتر و بیشتر (سابنتها) به بهای کاهش تعداد دستگاهها در هر سابنت میشود.

مثال کاربردی:

فرض کنید یک شبکه با آدرس ۱۹۲.۱۶۸.۱.۰/۲۴ داریم (ماسک ۲۵۵.۲۵۵.۲۵۵.۰). این شبکه میتواند ۲۵۴ دستگاه را در خود جای دهد. اما ما میخواهیم آن را به ۴ بخش مجزا (مثلاً برای ۴ دپارتمان مختلف شرکت) تقسیم کنیم.

برای ایجاد ۴ سابنت، به ۲ بیت اضافی نیاز داریم (چون ۲^۲ = ۴).

این ۲ بیت را از ۸ بیت بخش میزبان قرض میگیریم و به ۲۴ بیت شبکه اضافه میکنیم.

بنابراین طول جدید پیشوند شبکه ۲۴ + ۲ = ۲۶ بیت میشود. سابنت ماسک جدید ۲۵۵.۲۵۵.۲۵۵.۱۹۲ یا به صورت خلاصه /۲۶ است.

اکنون ۴ سابنت مستقل داریم:

۱. سابنت ۱: ۱۹۲.۱۶۸.۱.۰/۲۶ (دامنه آدرسهای قابل استفاده: .۱ تا .۶۲)

۲. سابنت ۲: ۱۹۲.۱۶۸.۱.۶۴/۲۶ (دامنه آدرسهای قابل استفاده: .۶۵ تا .۱۲۶)

۳. سابنت ۳: ۱۹۲.۱۶۸.۱.۱۲۸/۲۶ (دامنه آدرسهای قابل استفاده: .۱۲۹ تا .۱۹۰)

۴. سابنت ۴: ۱۹۲.۱۶۸.۱.۱۹۲/۲۶ (دامنه آدرسهای قابل استفاده: .۱۹۳ تا .۲۵۴)

حالا ترافیک درون هر دپارتمان عمدتاً درون سابنت خودش باقی میماند. اگر کامپیوتری در سابنت ۱ (۱۹۲.۱۶۸.۱.۱۰) بخواهد به سروری در سابنت ۳ (۱۹۲.۱۶۸.۱.۱۳۰) دسترسی پیدا کند، بستهها باید از یک روتر عبور کنند که نقش دروازه بین سابنتها را دارد.

مزایای حیاتی استفاده از سابنتینگ

اجرای صحیح سابنتینگ مزایای متعددی را برای شبکه به ارمغان میآورد که آن را از یک تکنیک مفید به یک ضرورت مطلق تبدیل کرده است.

۱. کاهش ترافیک پخشی (Broadcast Traffic) و افزایش کارایی

هر شبکه یک دامنه برادکست (Broadcast Domain) است. وقتی دستگاهی یک بسته برادکست ارسال میکند (مثلاً برای یافتن آدرس MAC یک IP خاص)، این بسته به تمامی دستگاههای همان شبکه فرستاده میشود. در یک شبکه بزرگ و تخت، این ترافیک برادکست میتواند بخش قابل توجهی از پهنای باند را مصرف کرده و پردازش همه دستگاهها را مشغول کند. سابنتینگ با شکستن شبکه بزرگ به دامنههای برادکست کوچکتر، این ترافیک را محدود و محلی میسازد و در نتیجه عملکرد کلی شبکه را به شدت بهبود میبخشد.

۲. تقویت امنیت شبکه از طریق جداسازی منطقی

یکی از قدرتمندترین دلایل استفاده از سابنتینگ، افزایش امنیت است. با قرار دادن گروههای مختلف دستگاهها (مثلاً سرورها، کاربران عادی، دستگاههای مهمان، تجهیزات IoT) در سابنتهای مجزا، میتوان دسترسی بین آنها را به دقت کنترل کرد. برای مثال، میتوان با تنظیم لیست کنترل دسترسی (ACL) روی روتر یا فایروال، تنها اجازه داد ترافیک خاصی از سابنت کاربران به سابنت سرورها برود و از دسترسی مستقیم کاربران به بخشهای حساس شبکه جلوگیری کرد. این جداسازی، گسترش بدافزارها یا حملات درون شبکه را نیز محدود میکند.

۳. سادهسازی مدیریت و عیبیابی

مدیریت یک شبکه با ۱۰۰۰ دستگاه که در ۱۰ سابنت ۱۰۰ تایی سازماندهی شده، به مراتب سادهتر از مدیریت همان ۱۰۰۰ دستگاه در یک شبکه واحد است. مشکلات شبکه (ازدحام، خرابی) معمولاً به یک سابنت خاص محدود میشوند و سایر بخشهای شبکه را تحت تأثیر قرار نمیدهند. این امر فرآیند عیبیابی را سریعتر و هدفمندتر میسازد.

۴. بهینهسازی تخصیص آدرس IP

سابنتینگ اجازه میدهد تا محدوده آدرسهای IP به صورت بهینه و منطبق با ساختار فیزیکی یا سازمانی شبکه تخصیص یابد. به جای هدر دادن یک محدوده بزرگ برای یک بخش کوچک، میتوان برای هر بخش به اندازه نیاز دقیق آن، آدرس اختصاص داد.

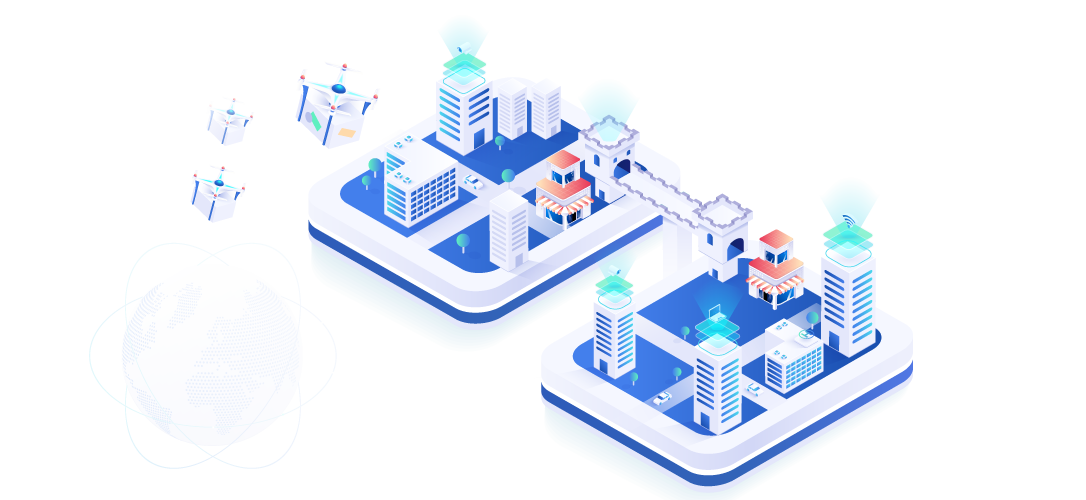

۵. پشتیبانی از گسترش جغرافیایی و منطقی شبکه

برای سازمانهایی که در چندین ساختمان یا موقعیت جغرافیایی پراکنده هستند، سابنتینگ امکان اختصاص یک محدوده IP منسجم به هر سایت را فراهم میکند. این کار، مسیریابی بین سایتها و مدیریت کلی شبکه را بسیار سادهتر میکند.

کاربردهای سابنتینگ در دنیای واقعی

سابنتینگ فقط یک مفهوم تئوری دانشگاهی نیست، بلکه در قلب بسیاری از سرویسهای مدرن فناوری اطلاعات جای دارد.

مراکز داده و ابر (Data Centers & Cloud): ارائهدهندگان سرویس ابری مانند آمازون AWS، مایکروسافت Azure و سرویسهای داخلی، از سابنتهای مجازی (VPC Subnets) بهره میبرند تا محیطهای شبکه ایزوله و امنی را برای هر مشتری ایجاد کنند. این سابنتها لایههای مختلف (front-end، back-end، دیتابیس) یک اپلیکیشن را از هم جدا میکنند.

هاستینگ و سرورهای مجازی (Hosting & VPS): شرکتهای هاستینگ برای تفکیک ترافیک و افزایش امنیت مشتریان خود، از سابنتینگ استفاده گستردهای میکنند. هر سرور یا گروهی از سرورها ممکن است در سابنت مخصوص به خود قرار گیرند.

شبکههای سازمانی (Enterprise Networks): تقسیم شبکه شرکت به سابنتهای مالی، اداری، تحقیق و توسعه، مهمان و VoIP یک استاندارد رایج است.

شبکههای بیسیم (Wi-Fi Networks): اغلب، شبکه وایفای مهمان (Guest Wi-Fi) در سابنتی کاملاً جدا از شبکه داخلی شرکت قرار میگیرد تا دسترسی مهمانان به منابع داخلی کاملاً مسدود شود.

چالشها و ملاحظات در پیادهسازی سابنت

با وجود همه مزایا، سابنتینگ بدون چالش نیست و نیازمند دانش و برنامهریزی دقیق دارد.

پیچیدگی طراحی و محاسبه: تعیین سابنت ماسک مناسب، محاسبه محدوده آدرسهای هر سابنت و جلوگیری از همپوشانی، نیاز به درک عمیق مفاهیم باینری و محاسباتی دارد. خطا در این مرحله میتواند منجر به قطعی شبکه شود.

افزایش هزینه و مدیریت تجهیزات: هر سابنت معمولاً نیازمند یک روتر (یا اینترفیس روتر) برای مسیریابی ترافیک به بیرون از خود است. در شبکههای بزرگ با سابنتهای متعدد، این امر میتواند پیچیدگی پیکربندی روترها و سوئیچها را افزایش دهد.

اتلاف احتمالی آدرس IP: در برخی طرحهای سابنتینگ، ممکن است تعدادی آدرس IP در هر سابنت به دلیل رزرو شدن آدرس شبکه و آدرس برادکست و همچنین محدودیتهای اندازه سابنت، بلااستفاده بمانند. این موضوع در IPv4 که با کمبود آدرس مواجه است، حائز اهمیت میباشد.

نیاز به تخصص: طراحی، پیادهسازی و نگهداری یک معماری سابنتشده، مستلزم دانش فنی تیم شبکه است.

جمع بندی:

سابنتینگ بسیار فراتر از یک تکنیک فنی برای تقسیم آدرسهای IP است. امروزه، این مفهوم به هنر طراحی معماری شبکه تبدیل شده است که اهداف استراتژیک مانند امنیت، کارایی، مدیریتپذیری و مقیاسپذیری را محقق میسازد. در دنیایی که شبکهها به طور فزایندهای پیچیده، گسترده و تحت حملات سایبری هستند، نادیده گرفتن سابنتینگ مانند ساختن یک شهر بزرگ بدون هیچ منطقهبندی و خیابانکشی است — هرج و مرج حتمی خواهد بود.

آینده شبکهها، حتی با گذار تدریجی به IPv6 که فضای آدرسدهی وسیعی دارد، همچنان بر پایه اصول سلسلهمراتبی و جداسازی منطقی استوار خواهد بود. سابنتینگ، چه در قالب فیزیکی و چه در قالب مجازی (مانند VPCها)، به عنوان یک اصل پایدار در معماری شبکههای کارآمد و ایمن باقی خواهد ماند.

تسلط بر این مفهوم، نه تنها برای مهندسان شبکه، بلکه برای هر متخصص فناوری اطلاعات که با طراحی یا مدیریت زیرساختهای دیجیتال سروکار دارد، یک سرمایهگذاری ضروری و ارزشمند محسوب میشود.